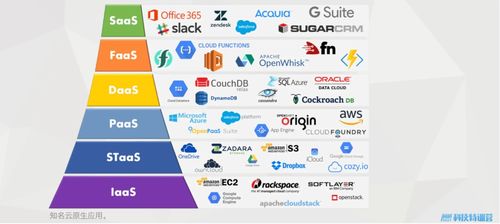

在业务全面上云的时代,云服务器(ECS)与云数据库(RDS)已成为支撑现代应用的核心基础设施。伴随业务外包服务的普及与网络攻击的复杂化,构建一个主动、智能的云端安全防御体系变得至关重要。本文将探讨如何通过性能测试确保基础架构稳健,并基于云原生服务ECS与RDS,部署开源蜜罐系统HFish,构建一套有效的主动防御系统,以应对外包服务模式下的新型安全挑战。

一、 性能测试:云上防御体系的基石

任何安全系统的部署都离不开稳定、高性能的底层架构。在将关键业务(包括可能涉及外包服务的部分)迁移至云端时,首先需要对ECS实例与RDS数据库进行全面的性能测试:

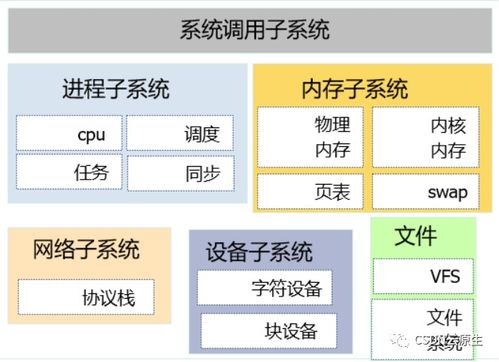

- 压力与负载测试:模拟高峰业务流量,验证ECS的计算能力、网络吞吐以及RDS的并发处理与I/O性能,确保在遭受DDoS或高频扫描攻击时,核心服务仍能保持可用。

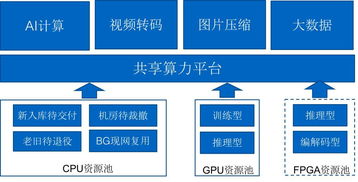

- 基准测试与配置优化:确定不同规格实例(如计算优化型、内存优化型)与数据库类型的性能基线,为安全组件(如蜜罐)选择性价比最优的资源组合,避免资源不足或过度配置。

- 弹性测试:验证在攻击导致流量激增时,云服务自动伸缩(Auto Scaling)策略能否及时生效,快速扩展防御节点,确保防御体系自身的弹性与韧性。

二、 基于ECS与RDS构建核心业务与数据层

在性能达标的基础上,合理规划架构是安全部署的前提:

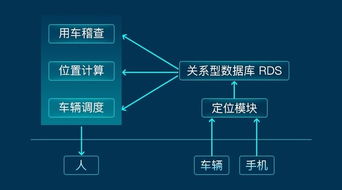

- 业务分离与网络规划:将对外提供服务的业务服务器、内部管理后台以及数据库分别部署于不同的ECS实例。利用阿里云专有网络VPC划分公私网段,将RDS置于最安全的私有子网,仅允许特定ECS通过安全组访问,极大收缩攻击面。

- 数据安全加固:充分利用RDS的自动备份、SSL加密传输、白名单访问控制等功能,保障核心业务数据的安全。对于外包服务商所需的数据库访问,应通过跳板机或建立VPN专线进行严格管控与审计。

三、 部署开源蜜罐HFish:实现主动威胁感知

HFish是一款功能强大、部署简单的开源蜜罐系统,能够伪装成各类服务(如SSH、MySQL、Web API等),诱捕攻击者,收集攻击情报。在云环境中的部署步骤如下:

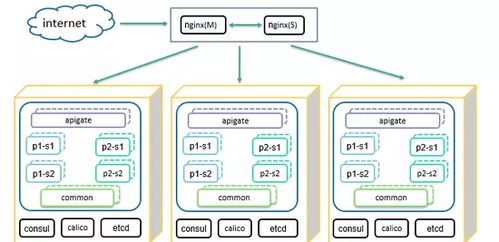

- 环境准备:在一台或多台独立的ECS实例上(建议使用低配计算型实例以节约成本)部署HFish管理端和节点端。这些实例应放置于与业务系统逻辑隔离但网络可达的子网中。

- 配置与伪装:通过管理端Web界面,灵活配置需要开放的“陷阱”服务端口及仿真内容(如虚假的登录页面、数据库响应)。可以模拟外包业务中常见的API接口或管理后台,吸引针对性的攻击。

- 数据存储:将HFish产生的攻击日志、会话记录等数据,存储于独立的RDS for MySQL实例中。这既保证了日志数据的安全性与持久化,也便于后续进行大数据关联分析。

- 联动与告警:利用HFish的API接口或日志输出,与云监控、SLS日志服务或第三方SIEM系统集成。一旦捕获到攻击行为,实时触发短信、邮件或钉钉告警,使安全团队能够即时响应。

四、 构建面向业务外包服务的主动防御闭环

结合性能稳定的云基础架构与HFish的威胁感知能力,可以构建一个动态的主动防御体系:

- 暴露面管理:蜜罐作为“诱饵”,暴露在外包服务商或互联网可能访问的网段,真实业务系统则隐藏在后端。攻击者触碰蜜罐即触发告警,而其真实攻击路径被记录。

- 威胁情报生成:分析HFish收集的源IP、攻击手法、攻击工具指纹等信息,形成内部威胁情报库。这些情报可用于加固真实业务系统的安全策略(如WAF规则、安全组策略),实现“从感知到防护”的闭环。

- 外包风险管控:针对业务外包服务,可以为外包商分配特定的访问凭证至蜜罐环境,监控其所有访问行为,既能满足其“测试”或“维护”需求,又能有效发现内部违规或恶意操作,管控第三方引入的风险。

###

在云与外包模式并行的业务背景下,安全建设必须从被动防护转向主动防御。通过严谨的性能测试确保基础,利用云原生ECS与RDS服务构建稳固而灵活的平台,再部署如HFish这样的开源蜜罐作为“哨兵”,企业能够以较低成本构建起一个具备威胁感知、攻击诱捕与智能响应能力的主动防御系统。这不仅提升了云上资产的整体安全性,也为管理复杂的外包服务供应链风险提供了有力的技术支撑,最终保障核心业务在云端稳定、安全地运行。